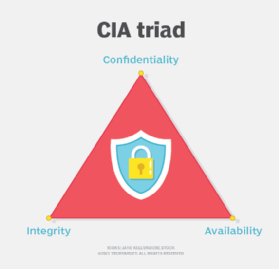

Confidencialidade, integridade e disponibilidade, também conhecida como tríade CIA, é um modelo concebido para orientar as políticas de segurança da informação dentro de uma organização. O modelo também é às vezes referido como a tríade AIC (disponibilidade, integridade e confidencialidade) para evitar confusão com a Agência Central de Inteligência. Embora os elementos da tríade sejam três das mais fundacionais e cruciais necessidades de cibersegurança, os especialistas acreditam que a tríade CIA precisa de uma atualização para se manter eficaz.

Neste contexto, confidencialidade é um conjunto de regras que limita o acesso à informação, integridade é a garantia de que a informação é confiável e precisa, e disponibilidade é uma garantia de acesso confiável à informação por pessoas autorizadas.

Confidencialidade, integridade, disponibilidade

A seguir, há uma quebra dos três conceitos-chave que formam a tríade CIA:

- > forte>Confidencialidade é mais ou menos equivalente às medidas de Confidencialidade que são projetadas para evitar que informações sensíveis sejam tentadas por pessoas não autorizadas. É comum que os dados sejam categorizados de acordo com a quantidade e tipo de dano que poderia ser feito se caíssem em mãos erradas. Medidas mais ou menos rigorosas podem então ser implementadas de acordo com essas categorias.

- > forte>Integridade envolve manter a consistência, precisão e confiabilidade dos dados ao longo de todo o seu ciclo de vida. Os dados não devem ser alterados em trânsito e devem ser tomadas medidas para garantir que os dados não possam ser alterados por pessoas não autorizadas (por exemplo, em violação da confidencialidade).

- >> forte> Disponibilidade significa que a informação deve ser consistente e prontamente acessível para as partes autorizadas. Isto envolve a manutenção adequada do hardware e da infra-estrutura técnica e dos sistemas que retêm e exibem as informações.

Os três princípios da tríade CIA

Os três princípios da tríade CIA

Porque a tríade CIA é importante

Com cada letra representando um princípio fundamental na ciber-segurança, a importância do modelo de segurança da tríade CIA fala por si. Confidencialidade, integridade e disponibilidade juntos são considerados os três conceitos mais importantes dentro da segurança da informação.

Considerar estes três princípios juntos dentro da estrutura da "tríade" pode ajudar a orientar o desenvolvimento de políticas de segurança para as organizações. Ao avaliar as necessidades e casos de uso de potenciais novos produtos e tecnologias, a tríade ajuda as organizações a fazer perguntas focadas sobre como o valor está sendo fornecido nessas três áreas-chave.

O pensamento conjunto dos três conceitos da tríade CIA como um sistema interconectado, e não como conceitos independentes, pode ajudar as organizações a entender as relações entre os três.

Exemplos da tríade CIA

Aqui estão exemplos das várias práticas e tecnologias de gestão que compõem a tríade CIA. Enquanto muitas estratégias da tríade CIA sobre segurança cibernética implementam estas tecnologias e práticas, esta lista não é de forma alguma exaustiva.

Confidencialidade

A salvaguarda da confidencialidade dos dados envolve, por vezes, uma formação especial para aqueles que têm acesso a documentos sensíveis. O treinamento pode ajudar a familiarizar as pessoas autorizadas com fatores de risco e como se proteger contra eles. Outros aspectos do treinamento podem incluir senhas fortes e melhores práticas relacionadas a senhas e informações sobre engenharia social métodos para evitar que os usuários dobrem regras de tratamento de dados com boas intenções e resultados potencialmente desastrosos.

Um bom exemplo de métodos usados para garantir a confidencialidade é a exigência de um número de conta ou número de roteamento quando se faz transações bancárias on-line. Data criptografia é outro método comum para garantir a confidencialidade. User IDs e as senhas constituem um procedimento padrão; dois fatores autenticação (2FA) está se tornando a norma. Outras opções incluem verificação biométrica e tokens de segurança, key fobs ou soft tokens. Além disso, os usuários podem tomar precauções para minimizar o número de locais onde a informação aparece e o número de vezes que ela é realmente transmitida para completar uma transação necessária. Medidas extras podem ser tomadas no caso de documentos extremamente sensíveis, como o armazenamento apenas em air-gapped computadores, dispositivos de armazenamento desconectados ou, para informações altamente sensíveis, apenas em formato impresso.

Integrity

Estas medidas incluem permissões de arquivos e controles de acesso do usuário . O controle de versão pode ser usado para evitar que alterações errôneas ou exclusões acidentais por usuários autorizados se tornem um problema. Além disso, as organizações devem colocar alguns meios para detectar quaisquer alterações nos dados que possam ocorrer como resultado de eventos não causados pelo homem, como um pulso eletromagnético (EMP) ou servidor crash.

Dados podem incluir checksums, mesmo checksums criptográficos, para verificação de integridade. Backups ou redundâncias devem estar disponíveis para restaurar os dados afetados ao seu estado correto. Além disso, as assinaturas digitais podem ser usadas para fornecer medidas eficazes de não-repúdio, ou seja, evidências de logins, mensagens enviadas, visualização e envio de documentos eletrônicos não podem ser negadas.

Disponibilidade

Isso é melhor garantido mantendo todo o hardware all, realizando reparos de hardware imediatamente quando necessário e mantendo um ambiente de sistema operacional (SO) que funcione adequadamente e que esteja livre de conflitos de software. Também é importante manter-se atualizado com todas as atualizações necessárias do sistema hardware. Fornecer comunicação adequada largura de banda e prevenir a ocorrência de gargalos são táticas igualmente importantes. Redundância, failover, RAID -- mesmo clusters de alta disponibilidade -- podem mitigar sérias conseqüências quando problemas de hardware ocorrem.

Rápido e adaptável recuperação de desastres -- é essencial para os piores cenários; essa capacidade depende da existência de um plano abrangente de DR. As proteções contra perda de dados ou interrupções nas conexões devem incluir eventos imprevisíveis, como desastres naturais e incêndios. Para prevenir a perda de dados de tais ocorrências, a backup cópia pode ser armazenada em um local geograficamente isolado, talvez até mesmo em um cofre à prova de fogo e à prova d'água. Equipamentos ou softwares extras de segurança, como firewalls e servidores proxy, podem se proteger contra tempo de inatividade e dados inacessíveis bloqueados por ataques maliciosos de negação de serviço (DoS) e intrusões na rede.

Desafios especiais para a tríade CIA

Dados grandes colocam desafios ao paradigma da CIA devido ao grande volume de informação que as organizações precisam salvaguardar, à multiplicidade de fontes de onde os dados vêm e à variedade de formatos em que eles existem. A duplicação de conjuntos de dados e planos de recuperação de desastres pode multiplicar os já elevados custos. Além disso, como a principal preocupação dos grandes dados é coletar e fazer algum tipo de interpretação útil de toda essa informação, muitas vezes falta uma supervisão responsável dos dados. O denunciante Edward Snowden trouxe esse problema para o fórum público quando relatou sobre a coleta de grandes volumes de dados pessoais de cidadãos americanos pela Agência Nacional de Segurança.

Internet of things privacy protege as informações dos indivíduos da exposição em um ambiente IoT . Quase qualquer entidade física ou lógica ou objeto pode receber a identificador único e a capacidade de se comunicar autonomamente através da Internet ou de uma rede similar. Os dados transmitidos por um determinado endpoint podem não causar quaisquer problemas de privacidade por si só. Entretanto, quando até mesmo dados fragmentados de múltiplos endpoints são coletados, coletados e analisados, eles podem render informações sensíveis.

Internet of things security também é um desafio porque o IoT consiste em tantos dispositivos habilitados para internet que não são computadores, que muitas vezes ficam sem patch e são frequentemente configurados com senhas padrão ou fracas. A menos que adequadamente protegido, o IoT poderia ser usado como um vetor de ataque separado ou parte do a thingbot.

As mais e mais produtos são desenvolvidos com a capacidade de serem ligados em rede, é importante considerar rotineiramente a segurança no desenvolvimento de produtos.

Best practices for implementing the CIA triad

Na implementação da tríade CIA, uma organização deve seguir um conjunto geral de melhores práticas. Some best practices, divided by each of the three subjects, include:

Confidentiality

- Data should be handled based on the organization's required privacy.

- Data should be encrypted using 2FA.

- Keep access control lists and other file permissions up to date.

Integrity

- Ensure employees are knowledgeable about compliance and regulatory requirements to minimize human error.

- Use backup and recovery software.

- To ensure integrity, use version control, access control, security control, data logs and checksums.

Availability

- Use preventive measures such as redundancy, failover and RAID. Garantir que os sistemas e aplicações permaneçam atualizados.>li>Utilizar sistemas de monitoramento de rede ou servidor.>li>Asegurar um plano de recuperação de dados e um plano de continuidade de negócios (BC) está em vigor em caso de perda de dados.

História da tríade CIA

O conceito da tríade CIA formada ao longo do tempo e não tem um único criador. A confidencialidade pode ter sido proposta pela primeira vez já em 1976 em um estudo da Força Aérea Americana. Da mesma forma, o conceito de integridade foi explorado num artigo de 1987 intitulado "A Comparison of Commercial and Military Computer Security Policies", escrito por David Clark e David Wilson. O artigo reconhecia que a computação comercial tinha uma necessidade de registros contábeis e correção de dados. Embora não seja tão fácil encontrar uma fonte inicial, o conceito de disponibilidade tornou-se mais difundido um ano depois, em 1988.

Até 1998, as pessoas viam os três conceitos juntos como a tríade da CIA.